يستمر شتاء العملات المشفرة في إجهادنا الجمود الذي يبدو غير قابل للتغيير تقريبًا. ال بيتكوين استمر في التجول والانخفاض، وحتى الأخبار السيئة يبدو أنها توقفت عن المطر. و بعد، هذه الليلةلاحظ مفتشو البيانات على السلسلة حدثًا كان متوقعًا أكثر. ساتوشي ناكاموتو حوّل ملايين البيتكوين الخاصة به إلى محفظة أخرى. مذكرة الموت لبيتكوين؟

سيناريو نهاية العالم المروع أم عودة الابن الضال؟

هذا سيناريو نوقش على نطاق واسع ومناقشته في مجال التشفير. ماذا سيحدث إذا لاحظنا حركة على محفظة ساتوشي ناكاموتو ؟

يمكن للمرء أن يتخيل بسهولة موجة الذعر التي سيصاحبها هذا الاكتشاف. قد يفكر البعض في رسالة مخفية أن يعلن عن فشل اختراعه. قد يقوم الآخرون بترشيد الموقف من خلال إقناع أنفسهم بذلك التحرك لا يبيع.

ماذا لو كان الواقع مختلفًا تمامًا؟ وإذا كان هذا الكنز من حوالي 20 مليار دولار حاليا وظيفة محددة ل حماية مثل بيتكوين ؟ هذا الموضوع سيكون الغرض منسلسلة من المقالات الذي سأشاركه معك تاريخ التشفير. كيف يمكن أن ينزعج هذا إذا ، في يوم من الأيام ، واحد من مشاكل الرياضيات الألفيةكان يتعين حلها؟

سبب وجيه لفهم جميع التروس والأسس الخاصة بالتشفير في صميم بيتكوين. أن تأتي متأخرا أفضل من ألا تأتي أبدا !

التوقيع الالكتروني

مصادقة آمنة

قبل الحديث عن blockchain ، التوقيع الإلكتروني هي اللبنة الأساسية الأولى لعملتنا المشفرة المحبوبة. أحد المكونات الأولية لآليات التشفير الخاصة به. دفتر أستاذ التوقيع الإلكتروني اللامركزي على السلسلة ، والذي يتيح تبادل الأصول الرقمية من خلال قدرته على تتبع جميع المعاملات التي تتم. وهذا ما بيتكوين. لكن لماذا هم ضروريون؟

لنأخذ كمثال اتصالك بـ فيسبوك. ماذا سيحدث إذا تضمن طلب تسجيل الدخول اسم المستخدم وكلمة المرور الخاصين بك امن ؟ قد يتدخل المتسلل عند إرسال ملف بيانات إلى الخادم ، يتظاهر بأنه Facebook لهذا الأخير و سرقتهم. حتى التشفير لا يبدو كافيًا. لأن هذا المخترق يمكنه نقل المعرفات المشفرة مباشرة للاتصال نيابة عنك.

فكيف يمكنك التأكد من أنك تتواصل بشكل جيد مع فيسبوك ؟ هذا هو المكان الذي تكون فيه الحاجة إلى ملف التوقيع الإلكترونيضروري لأي نوع المصادقة يؤمن على الويب. سواء كان ذلك لتوقيع مستند ، أو الاتصال بشبكة التواصل الاجتماعي المفضلة لديك. المصادقة ، أحيانًا دون الحاجة إلى الكشف عن كلمة المرور أو المفتاح الخاص. ولكن كيف يعمل ؟

المكونات الخمسة للتوقيع الآمن

قبل الإجابة على هذا السؤال ، دعونا نلقي نظرة على الخصائص التي يجب أن يفي بها التوقيع للسماح بمصادقتك من خلال مثال توقيعاتنا المكتوبة بخط اليد :

- أصالة : التوقيع يجب أن يجعل من الممكن العثور عليها هوية أو الاسم المستعار للموقع. ليس واضحًا جدًا عندما تنظر إلى الخربشات التي نستخدمها للتوقيع على الشيكات المصرفية الخاصة بنا.

- عبث واضح : يجب أن يثبت التوقيع أنك الوحيد القادر على توفيره وأنه لا يمكن أن يأتي من مغتصب. غاب عن التوقيعات اليدوية لوالدينا ، والتي تم نسخها بنجاح في دفاتر المراسلات الخاصة بنا خلال سنوات شبابنا في الكلية.

- عدم إعادة الاستخدام : التوقيع يجب أن يكون فريد ومرتبط مع كل وثيقة موقعة. ربما الخاصية الوحيدة التي يستجيب لها التوقيع بخط اليد بقوة كافية.

- عدم التغيير : عند توقيع المستند ، يجب أن يصبح غير قابل للتغيير لتجنب أي مستند تعديل التي لن توافق عليها. هذا هو السبب في أننا نتجنب التوقيع على شيك على بياض. لن تتمكن من الاعتراض على المبلغ المكتوب بعد ذلك.

- لا رجعة فيه : أخيرًا ، يجب أن يكون التوقيع غير قابل للنقض. إذا كان يفي بجميع الخصائص المذكورة أعلاه ، فإن الموقّع يكون بالضرورة المؤلف منه ويجب ألا يكون قادرًا أنكر. يمكن أن يسبب هذا مشاكل بسرعة عندما يكون التوقيع بخط اليد أو المستند الورقي غير قابل للتغيير.

لذلك فإن أمن التوقيعات المكتوبة بخط اليد غير كامل للغاية. من ناحية أخرى ، هذه الخصائص ضرورية بشكل حتمي لبروتوكولات مثل بيتكوين.

العودة إلى نموذجي من فيسبوكمن أجل السماح باتصالك بطريقة آمنة ، يجب على النظام الأساسي المصادقة على الخادم للتأكد من أنه ليس مخترقًا يحاول اغتصاب هويتك. لفعل هذا، بروتوكول التشفير غير المتماثل يتم استخدامه ، تمامًا كما هو الحال عند توقيع المعاملات على blockchain. بمجرد المصادقة ، سيقوم Facebook والخادم بتبادل البيانات بواسطة التشفير المتماثللأنه أبسط وأقل كثافة للموارد.

يرتبط عمل التوقيع الإلكتروني ارتباطًا جوهريًا ببروتوكول التشفير المختار.

النوعان الرئيسيان للتشفير

التشفير المتماثل

إنه موجود منهم أنواع التشفير الرئيسية. إللديه تشفير متماثل، حيث يكون لديك أنت ومحاورك مفتاح واحد لتشفير وفك تشفير التبادلات الخاصة بك. و التشفير غير المتماثل حيث لديك مفتاحان ، أحدهما عام والآخر خاص.

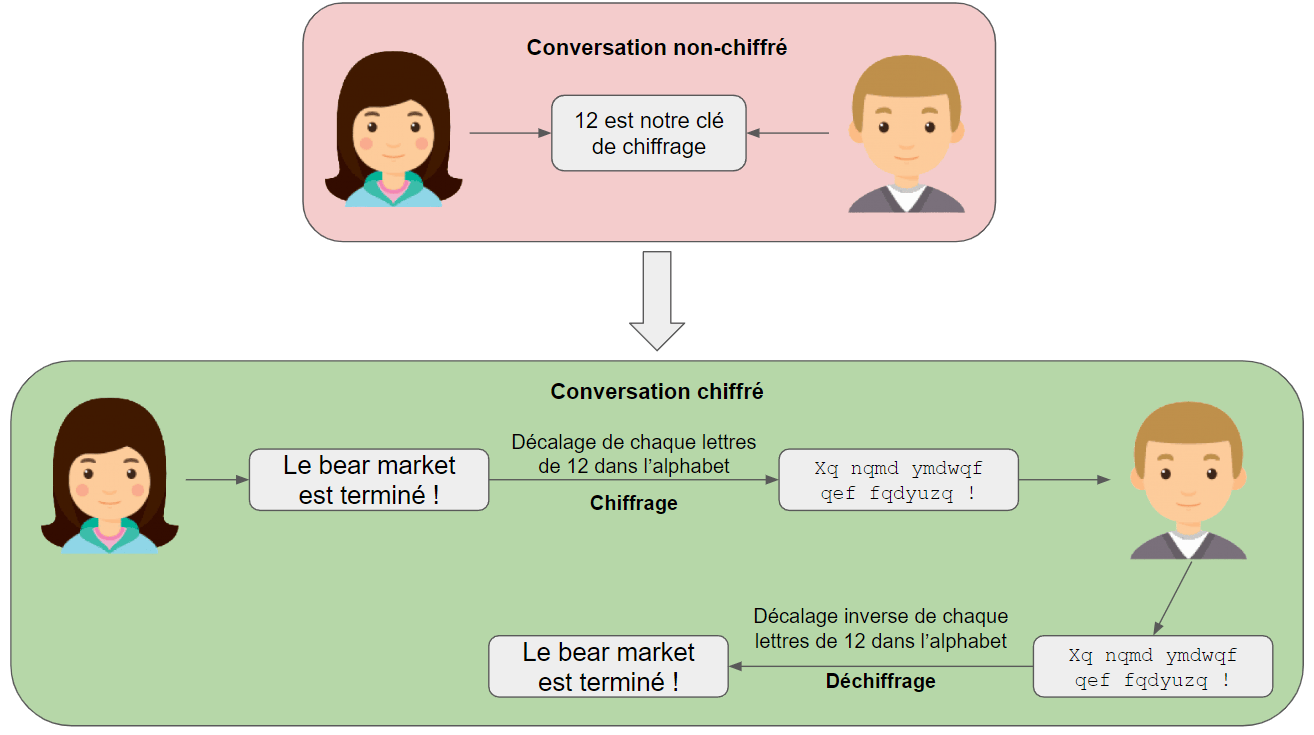

لشرح كيفية عمل التشفير المتماثل ، لنأخذ مثالاً بسيطًا:

للتواصل سرا ، أليس و بوب نتفق على رقم ، بشكل عشوائي ، 12. من أجل إرسال رسالة لبعضهم البعض ، سوف يفعلون الشفرة عن طريق تحويل كل حرف من رسائلهم في الأبجدية بمقدار 12 صفًا. الرسالة لديها سيصبح مالرسالة ب سيصبح ليس، إلخ. عندما يتلقون رسالة ، عليهم فقط تغيير جميع أحرف الرسالة الواردة الاتجاه المعاكس لاستعادة معناها الأصلي. ليست قوية جدا ، سوف توافق. لكن من الممكن تصور أنظمة أخرى. على سبيل المثال ، تسلسل رياضي من شأنه أن يغير مفتاح التشفير مع كل حرف من أحرف الرسالة.

لكن التشفير المتماثل له عيب. لتتمكن من التحدث سرا ، أليس وبوب يجب أن توافق مسبقًا على مفتاح التشفير المراد استخدامه. لكن هذه الاتفاقية ليست مشفرة ولا يمكن أن تكون سرية تمامًا. لذلك يبدو من المستحيل التحدث سرا دون التحدث بشكل غير سري مسبقًا. حتى اختراع تبادل مفاتيح Diffie-Hellman مما سيؤدي إلى ظهور التشفير غير المتماثل.

تبادل مفاتيح Diffie-Hellman والتشفير غير المتماثل

تم التفكير في هذه الآلية لأول مرة من قبل المبرمجين ويتفيلد ديفي و مارتن هيلمان في عام 1976. يسمح للمحاورين اللذين لم يسبق لهما الاتصال من قبل أن يتبادلوا سرًا مفتاح تشفير سيتم استخدامه أثناء محادثاتهم المستقبلية.

يعتمد هذا النظام على استخدام ما يسمى دالة رياضية أحادية الاتجاه. إنه يعمل بحيث تكون نتيجة هذه الوظيفة المطبقة على رقم بسهولة محسوب. على العكس من ذلك ، فإن المسار العكسي ، أي العثور على الرقم الأولي الذي يبدأ من النتيجة ، هو عملية حسابية معقدة للغاية و مستحيل في وقت معقول بشريًا. يسمى هذا الأمن الحسابي فرضية قرار Diffie-Hellman. حتى لو أصبحت وظيفة التشفير عامة ، فلا داعي للقلق ، فستبقى الرسالة صعب الفهم.

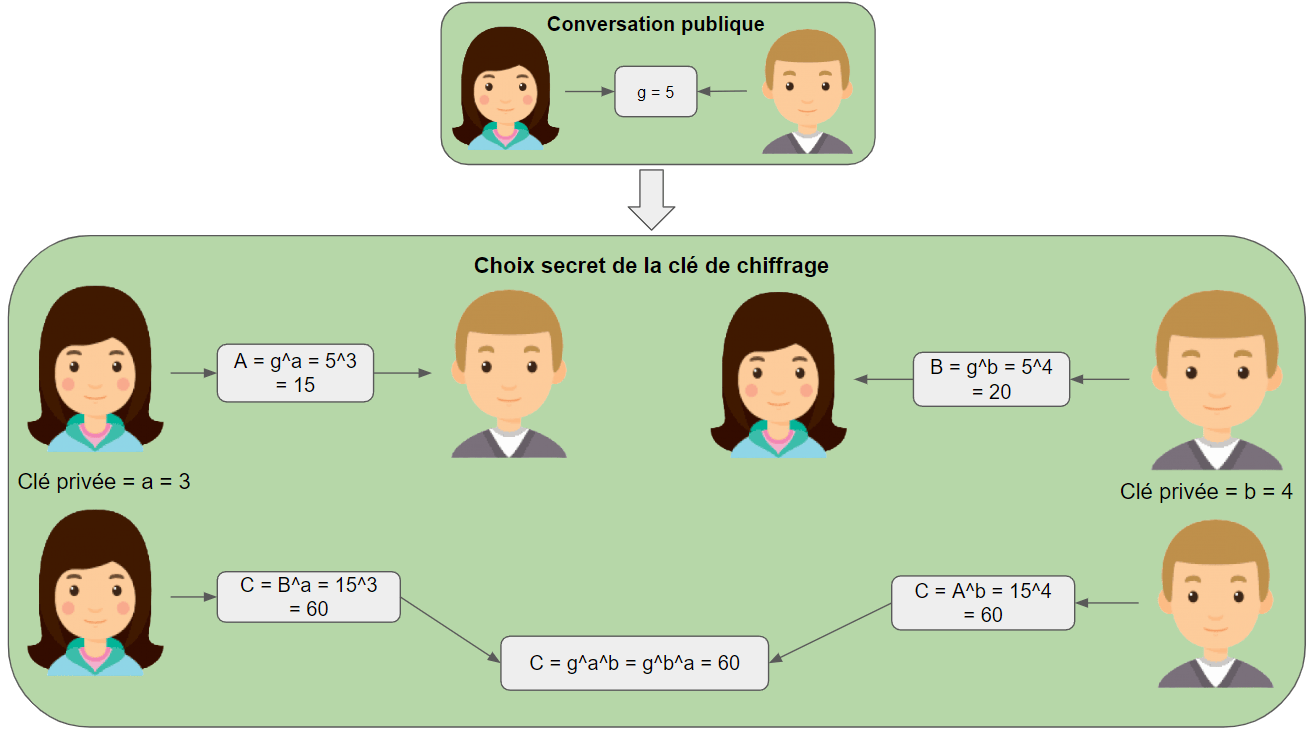

دعنا نعود إلى المحاورين الاثنين أليس و بوب :

أليس و بوب سيختار بطريقة غير سرية الرقم الذي سيكون بمثابة المفتاح العموميدعنا نسميها ز ولكل منها مفتاح سريعلى التوالى، لديها و ب. من أجل الاتفاق على مفتاح تشفير متماثل لمحادثاتهم المستقبلية ، المسماة ضدسيقومون بإجراء العمليات الحسابية التالية:

- أليس إجراء الحساب أ = ز ^ أ وأرسل النتيجة لديها في بوب.

- بوب إجراء الحساب ب = ز ^ ب وأرسل النتيجة ب في أليس.

- أليس يتلقى الرقم ب ثم قم بإجراء الحساب ج = ب ^ أ = (ز ^ ب) ^ أ.

- بوب يتلقى الرقم لديها ونقوم بالحساب C = A ^ b = (g ^ a) ^ b.

إذا لم تكن قد نسيت دروس الرياضيات في كليتك ، فستلاحظ أن الحسابات ز ^ ب ^ أ و ز ^ أ ^ ب تؤدي إلى نفس النتيجة! أليس و بوب لذلك وجدت مفتاحًا سريًا مشتركًا للقيام بالتشفير المتماثل بدونه أبداً استبداله ودون أن يتمكن أي شخص من حسابه … طالما أن مفتاحه الخاص ، البقية !

وظيفة الطاقة بمثابة وظيفة أحادية الاتجاه. إذا كان هناك شخص ثالث لديه حق الوصول إلى جميع التبادلات بين أليس و بوب ومعرفة الأرقام زو لديها و بلن يتمكن الأخير من العثور على المفاتيح الخاصة لديها و ب وكذلك النتيجة النهائية ضد.

للتأكد من أن إجراء هذه الحسابات في المسار العكسي أمر مستحيل ، لديها و ب يجب ان تكون بأعداد كبيرة جدا. بالنسبة لعشاق التشفير ، تعمدت إخفاء الجزء الرياضيات المعيارية. يتم استخدامه لتبسيط حساباتأليس وبناءا على بوب (وحتى لا يستطيع أي منهما حساب المفتاح الخاص لرفيقه) حتى لا يغرق أحد. فقط افهم انه كذلك خدعة الرياضيات مما يجعل من الممكن إدراك القوى الهائلة للأرقام بسهولة بالغة. حتى أعظم الآلات الحاسبة في العالم لن تكون قادرة على الحساب على سبيل المثال 6 ^ 3000. إذا كنت تريد أن تفهم المزيد من التعمق ، أقترح عليك انتظار مقالتي التالية!

تبادل مفاتيح Diffie-Hellman لذلك يجلب طريقة جديدة تمامًا للنظر في العملات المشفرة. يسمح بامتداد الإجمالية من طرف إلى طرف بالإضافة إلى متانة تتجاوز بكثير ما تستطيع أقوى أجهزة الكمبيوتر لدينا حسابه طالما أن مفاتيح المستخدمين الخاصة هي أعداد كبيرة بما فيه الكفاية. كبير. لكن هذا الأخير لا يفي بعد بجميع الشروط التي يجب أن يتوافر في التوقيع الإلكتروني. نحن فقط نلمس تشفير Bitcoin غير المتماثل بأطراف أصابعنا. للمضي قدمًا ، سننظر في التشفير RSA للتعامل أخيرًا مع التشفير الذي تستخدمه Bitcoin ، وهو التشفير ECDSA.

ولكن كيف يمكن لمبادئ التشفير العظيمة والأمان الذي تنطوي عليه أن تؤدي إلى “موت Bitcoin”؟ احتفظ بهذا لمقالاتي التالية ، سيتعين عليك تسليح نفسك بالصبر والعودة الاسبوع القادم !

في التشفير ، لا تقتصد في الحذر! لذلك ، للحفاظ على أمان أصولك المشفرة ، يظل الحل الأفضل هو محفظة الأجهزة الشخصية. في ليدجر، هناك شيء ما لجميع الملفات الشخصية وجميع العملات المشفرة. لا تنتظر حتى تضع رأس مالك في أمان (رابط تجاري)!

#هل #خطط #ساتوشي #ناكاموتو #لموت #البيتكوين

مصدر المقال

تعليقات

إرسال تعليق